ゼロトラストセキュリティとは?ゼロトラストをわかりやすく解説

目次[非表示]

- 1.ゼロトラストセキュリティ(ゼロトラスト)とは

- 2.ゼロトラストセキュリティが注目される背景

- 2.1.サイバー攻撃の増加と複雑化

- 2.2.クラウドとモバイルの利用拡大

- 2.3.リモートワークの増加

- 3.ゼロトラストセキュリティ導入のメリット

- 3.1.セキュリティの強化

- 3.2.クラウド活用やリモートワークの促進

- 3.3.セキュリティインシデントへの迅速な対応

- 4.ゼロトラストセキュリティ導入のデメリット

- 4.1.高い導入コスト

- 4.2.導入やトレーニングに費用がかかる

- 4.3.複雑な管理による作業負荷の増加

- 5.ゼロトラストセキュリティ実現のポイント

- 5.1.明確な戦略と計画

- 5.2.スタッフのトレーニングと教育

- 5.3.持続的な監視と改善

- 6.ゼロトラストセキュリティは単なるトレンドではない

ゼロトラストセキュリティは、組織の内外を問わず、すべてのネットワークからのアクセスを疑ってチェックするという、セキュリティへのアプローチ方法です。

ゼロトラストセキュリティの基礎知識から注目される背景、メリット・デメリットなど、ゼロトラストセキュリティのポイントを確認していきましょう。

ゼロトラストセキュリティ(ゼロトラスト)とは

ゼロトラストセキュリティ(ゼロトラスト)とは、その名のとおり「誰も信頼しない」という原則に基づいたセキュリティモデルのことです。

簡単に言うと、組織内部のネットワークにいるユーザーも、外部のユーザーも、すべて同じように疑いの目で見てチェックします。

ゼロトラストセキュリティでは、すべてのユーザーとデバイスは常に検証され、アクセスが許可される前に信頼性が確認される点が特徴です。

伝統的なセキュリティモデルとの違い

伝統的なセキュリティモデルは「城と堀」のアプローチを取り、組織の内部ネットワークを安全な城、外部を危険な堀の外と想定しています。

内部へのアクセスは大きく制限されますが、一度城の中に入れば、ほとんど無制限に移動やアクセスが可能となる設計です。

しかし、このアプローチは内部からの脅威や、一度城壁を突破されたあとの被害拡大を防ぐには限界がありました。

内部者による攻撃や、侵入したマルウェアの感染拡大を食い止める能力に欠けていたのです。

これに対して、ゼロトラストセキュリティは「誰も信頼しない」アプローチを採用します。

内部・外部を問わず、すべてのユーザーやデバイスがアクセスする際にはその都度信頼性を確認するアプローチです。

また、必要最小限の情報や機能だけを個々のユーザーやデバイスに提供します。

これにより、仮に一部が侵害されても、その影響がほかの部分に広がるのを防げる点が大きな特徴です。

ゼロトラストセキュリティの7つの要件

概念的なゼロトラストセキュリティを具体的にイメージするためには、NIST(アメリカ国立標準技術研究所)による「NIST Special Publication 800-207 Zero Trust Architecture」

の7つの原則が役立つでしょう。

- すべてのデータソースとコンピューティングサービスはリソースとみなされる

- すべての通信はネットワークの場所に関係なく保護される

- 個々の企業リソースへのアクセスはセッション単位で許可される

- リソースへのアクセスは動的ポリシーによって決定される

- 企業は所有および関連するすべての資産の完全性とセキュリティ状態を監視・測定する

- すべてのリソースの認証と認可はアクセスが許可される前に動的にかつ厳格に実施される

- 企業は資産・ネットワークインフラ・通信の現状について可能な限り多くの情報を収集し、それを用いてセキュリティ態勢を改善する

これらを満たすことで、ゼロトラストが実現できるとされています。

ゼロトラストセキュリティのためのソリューション例

ゼロトラストセキュリティの実現に寄与する、多くのソリューションが存在します。

例として、以下のようなものがあります。

- マルチファクター認証 (MFA) : ユーザーがシステムにアクセスする際に、複数の認証手段を必要とする技術

- アカウント認証管理 (IAM) : ユーザーの身元とそのアクセス権を厳密に管理するシステム

- セキュリティ情報・イベント管理 (SIEM) : ネットワーク内の脅威を監視し、警告やレポートを生成するシステム

- データ損失防止 (DLP) : 機密データの漏洩や不適切な利用を防ぐための戦略や技術

これらのソリューションを活用することで、ゼロトラストの実現に寄与します。

ゼロトラストセキュリティが注目される背景

ゼロトラストセキュリティが注目される背景には、近年のサイバーセキュリティ対策の変化があります。

ゼロトラストセキュリティが注目される背景を見ていきましょう。

サイバー攻撃の増加と複雑化

近年、サイバー攻撃は急速に増加し、その手口はいっそう複雑化しています。

フィッシングメールを介してネットワークに侵入したマルウェアによって企業全体が脅かされたり、内部者が悪意を持って情報を盗み出したりと、さまざまな脅威に対応しなくてはなりません。

このような状況下では、内部ネットワークを信頼する従来のセキュリティ対策では不十分です。

そこで、すべてのアクセスを疑うゼロトラストセキュリティのアプローチが求められています。

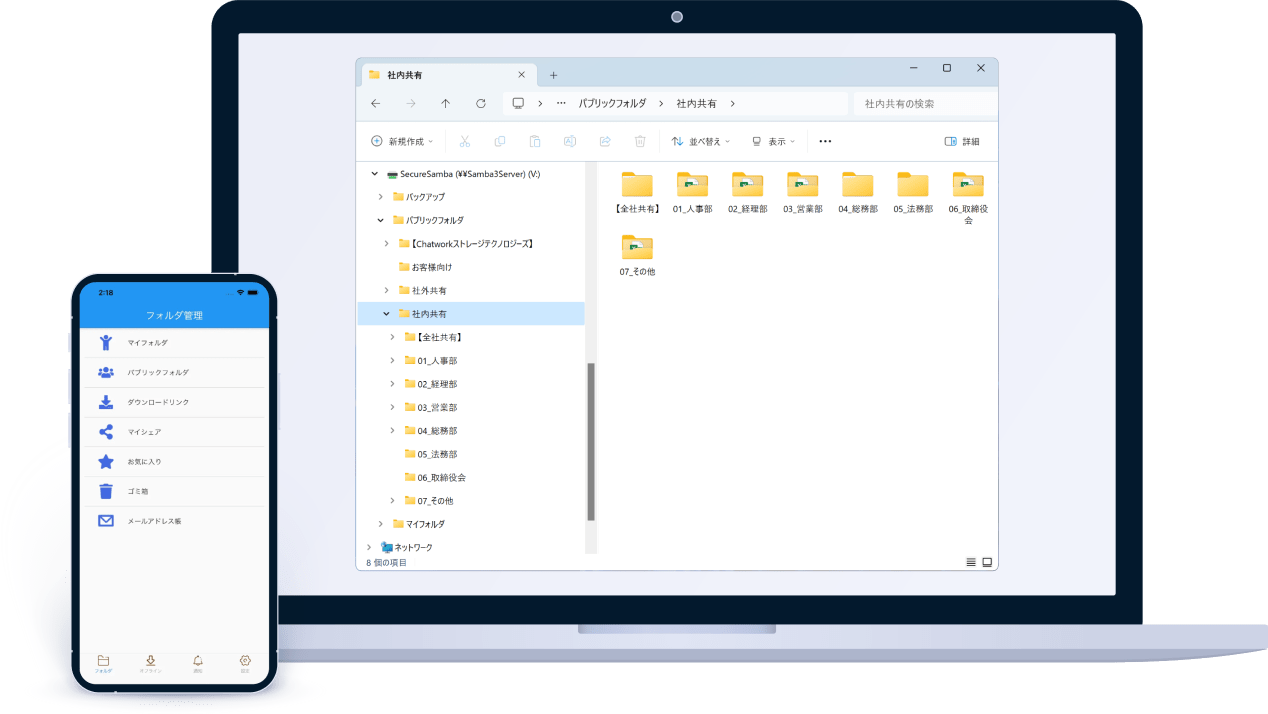

クラウドとモバイルの利用拡大

クラウドサービスとモバイルデバイスの利用が一般化するにつれて、データは従来の企業ネットワークの外にも存在するようになりました。

そのため、従来のようなネットワークの「内部」と「外部」を判断し、それに基づいたセキュリティ対策では不十分になってきています。

外部から内部へのアクセスだけでなく、内部から内部へのアクセスも、またクラウド上の情報に対するアクセスも、すべてが潜在的な脅威となり得るということです。

こうした課題に対処するため、いかなるアクセスも信頼しない「ゼロトラストセキュリティ」の考え方が注目されるようになりました。

リモートワークの増加

パンデミックの影響やデジタル化の進展により、リモートワークやテレワークが急速に普及し、インターネットを介して仕事を行う人が増えました。

それにより、従業員が外部から企業のネットワークに接続するケースが増えたため、内部と外部の境界が曖昧になり、従来のセキュリティモデルでは対応しきれない状況が生じています。

そのため、すべてのトラフィックを不信とみなし、厳密なアクセス制御と認証を行う「ゼロトラストセキュリティ」が注目されています。

ゼロトラストセキュリティ導入のメリット

ゼロトラストセキュリティを導入すると、企業にはどのようなメリットがあるのでしょうか。

ゼロトラストセキュリティの主なメリットを見ていきましょう。

セキュリティの強化

ゼロトラストセキュリティの導入は、一般的にセキュリティレベルの大幅な向上をもたらします。

ゼロトラストモデルは、ネットワーク内部からの脅威を特に重視している点が特徴です。

内部からの脅威には、悪意のある従業員だけでなく、フィッシング攻撃などによってアカウント情報が盗まれたケースも含まれます。

内部・外部を問わず、すべてのリクエストに対する厳格な認証とアクセス制御を行うことで、組織全体のセキュリティ対策の強化につながるでしょう。

クラウド活用やリモートワークの促進

ゼロトラストセキュリティは、クラウド活用やリモートワークなど、現代のビジネススタイルに合ったセキュリティモデルです。

クラウドサービスやリモートワークの普及により、企業ネットワークの「内部」からのアクセスが必ずしも安全であるとは言えなくなりました。

すべてのアクセスを信頼せず、厳格な認証と認可を求めるゼロトラストセキュリティの導入で、安全なクラウド活用やリモートワークの推進が可能になります。

セキュリティインシデントへの迅速な対応

ゼロトラストセキュリティの導入で、インシデントへの対応速度の向上にもつながります。

ゼロトラストモデルでは、すべてのユーザーやデバイスに対して認証と認可を要求するため、その過程で収集されるデータはインシデント発生時の重要な情報源となります。

また、アクセス制御が厳格に行われるため、不正なアクセスが検出された場合でも影響を最小限にとどめることが可能です。

その結果、インシデントが発生した際のダウンタイムの短縮や、ビジネスへの影響の軽減を実現できます。

ゼロトラストセキュリティ導入のデメリット

メリットの一方で、ゼロトラストセキュリティの導入にはデメリットもあります。

ゼロトラストセキュリティのデメリットを見ていきましょう。

高い導入コスト

ゼロトラストセキュリティは、多くの場合、初期投資や継続的なトレーニングに関する費用が必要です。

たとえば、各種の認証技術、エンドポイントセキュリティソリューション、ネットワークセグメンテーションなどの技術を新たに導入する場合には、初期投資が必要になります。

また、ゼロトラストモデルでは、すべてのユーザーがアクセスするたびに認証と認可が必要なため、ユーザーの慣れや理解が必要です。

そのため、従業員への教育やトレーニングに時間と費用を投じる必要があります。

これらは、長期的に見ればセキュリティ強化に対する投資ですが、短期的にはデメリットと感じられるかもしれません。

導入やトレーニングに費用がかかる

ゼロトラストセキュリティはセキュリティ強化が期待できますが、同時に管理や作業の負荷が増加します。

たとえば、ゼロトラストモデルの導入にともない、異なるシステムやプラットフォーム間での一貫したポリシーの適用と維持更新が必要です。

専門的な知識と経験を持つ要員が必要となり、管理作業には時間とコストがかかります。

ゼロトラストモデルの導入では、管理の複雑さと作業負荷の増加を十分に考慮し、自動化ツールの導入や適切な人材育成などの戦略が重要です。

複雑な管理による作業負荷の増加

ゼロトラストセキュリティの厳格なアクセス制御は、ユーザーの利便性に影響を及ぼすことがあります。

たとえば、ユーザーがたびたび認証を求められたり、以前は自由にアクセスできたリソースへのアクセスが制限されたりすると、生産性に影響を及ぼす可能性があるでしょう。

利便性の問題を軽減するには、ユーザー体験を考慮した設計や、利便性とセキュリティのバランスを考慮したポリシーの設定などが考えられます。

しかし、それでも完全には解消できないことも理解しておくべきでしょう。

ゼロトラストセキュリティ実現のポイント

ゼロトラストセキュリティを実現するためのポイントを解説します。

明確な戦略と計画

ゼロトラストセキュリティを実現するためには、まず明確な戦略と計画が必要です。

どの情報が保護の対象となるべきか、誰がどの情報にアクセス可能であるべきかを定義します。

また、ツールの選定や導入タイミングの計画も必要です。

すべてのシステムやユーザーを一度にゼロトラストに移行するのは難しいため、段階的に移行する方針を立てると良いでしょう。

スタッフのトレーニングと教育

ゼロトラストセキュリティを実現するためには、スタッフ全体による新たなセキュリティポリシーへの理解と実践が欠かせません。

そのため、スタッフのトレーニングと教育は重要なステップです。

ゼロトラストセキュリティとは何か、なぜ必要なのかを理解することから始まり、どのような影響が生じ、日々の業務がどのように変化するのかを説明します。

また、ユーザー認証の強化やデータアクセスの制限など、新たな取り組みの具体的な内容の解説も必要です。

こうした取り組みによって、ゼロトラストセキュリティの考え方を組織文化として浸透させます。

持続的な監視と改善

ゼロトラストセキュリティは「一度設定すれば完了」というものではありません。

セキュリティ環境は絶えず変化し、新たな脅威が現れ、新しい技術が開発されます。

そのため、ゼロトラストセキュリティ導入後も定期的な監視と評価を行い、状況に応じてセキュリティの設定やポリシーを更新して改善していくことが重要です。

これにより、組織はゼロトラストセキュリティを維持し、高いセキュリティレベルを持続的に確保できます。

ゼロトラストセキュリティは単なるトレンドではない

ゼロトラストセキュリティは、近年話題となっていますが、単なる流行やトレンドではありません。

「誰も信頼しない」という基本原則は、現代のビジネス環境にフィットしています。

多様なデバイスからのアクセスやリモートワークの普及、そしてサイバーセキュリティの脅威が日々増大している現代において、ゼロトラストセキュリティはますます重要性を増していくでしょう。

ゼロトラストセキュリティは単なる流行やトレンドではなく、現代のセキュリティニーズに対応するための必然的な戦略なのです。