標的型攻撃メールとは?標的型攻撃メールの事例と見分け方・対策を解説

目次[非表示]

標的型攻撃メールは、巧妙に偽装したメールを使ってマルウェア感染を試みるサイバー攻撃の一種です。

標的型攻撃メールの攻撃事例や被害事例、見分け方、標的型攻撃メールへの対策方法などを確認していきましょう。

標的型攻撃メールとは

標的型攻撃メールとは、特定の企業や個人を狙った悪意のある電子メールのことです。

無作為に送られるスパムメールとは異なり、攻撃者は綿密にリサーチして、狙った相手の情報や興味を利用して巧妙に作成されたメールを送ります。

受信者が添付ファイルを開いたり、リンクをクリックするとマルウェアに感染し、企業内の機密情報が盗まれる危険があります。

標的型攻撃メールは、ビジネスメールのやり取りに潜む大きな脅威です。

従業員が安全対策を怠らないように、適切なセキュリティ教育が求められます。

標的型攻撃メールは長年の情報セキュリティ脅威

標的型攻撃メールは、長年にわたり企業にとってのセキュリティ上の脅威となっているサイバー攻撃です。

情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威」では、標的型攻撃が2014年から10年間にわたりTOP3に位置付けられています。

- 2023年:3位

- 2022年:2位

- 2021年:2位

- 2020年:1位

- 2019年:1位

- 2018年:1位

- 2017年:1位

- 2016年:1位

- 2015年:3位

- 2014年:1位

このことからも、標的型攻撃メールは企業にとって身近な情報セキュリティ上の脅威であることがわかるでしょう。

標的型攻撃メールは、一般的なスパムメールと異なり、緻密な計画と調査に基づいて実行されるサイバー攻撃です。

攻撃者はまず、ソーシャルエンジニアリングやフィッシング、インサイダー情報などの手口を使って、ターゲットとなる企業や個人に関する情報を収集します。

続いて、収集した情報をもとに、ターゲットに関連性のある内容や形式のメールを作成します。

このように作成された偽メールは、無差別に送付されるメールに比べて、見た目や文面が本物に近いため、受信者が疑わず開封してしまうリスクが高いでしょう。

最後に、メールに添付するファイルやリンク先のサイトにマルウェアを仕掛け、メールを送ってターゲットが罠に掛かるのを待つのです。

標的型攻撃メールの事例:攻撃事例

標的型攻撃メールはどのような手口で行われるのでしょうか。

さまざまな攻撃メールの中から、代表的な標的型攻撃メールの攻撃事例を見てみましょう。

取引先からの請求書や納品書など業務関連の文書を装ったメール

取引先やパートナー企業を装い、請求書や納品書などに偽装したマルウェア付きファイルを添付したメールを送るケースです。

請求書や納品書は、日常の業務でよく使用されるため、受信者は疑うことなく添付ファイルを開いてしまう可能性が高いでしょう。

しかし、添付ファイルを開くとマルウェアに感染し、企業内の情報が盗まれたり、システムダウンにつながる危険があります。

従業員は、取引先からのメールでも、送信元や内容に留意し、疑わしい場合は送信元へ確認することが重要です。

社員からの業務連絡を偽装したメール

攻撃者は社内のメールアドレスを偽装し、他の社員からの業務連絡に見せかけたメールを送るケースもあります。

これにより、信頼できるメールであると判断し、添付ファイルやリンクを開かせることを狙うのです。

しかし、これらには添付ファイルやリンク先にはマルウェアが仕込まれており、感染すると企業内の情報が漏洩する可能性があります。

社員間の連絡にも注意を払い、怪しいメールがあれば送信元の社員に直接確認しましょう。

公的機関や外部ベンダーなどの需要情報を装ったメール

攻撃者は、公的機関や外部ベンダーを装って、重要な情報や緊急連絡を伝えるメールを送る場合もあります。

たとえば、公共機関からの税務関連の書類の送付メールや、ソフトウェアベンダーからのアップデート通知などです。

重要な情報と思い込み、添付ファイルやリンクを開いてしまうと、マルウェア感染や情報窃取のリスクがあります。

送信元や内容を注意深く確認し、疑わしい場合は直接連絡先に問い合わせましょう。

標的型攻撃メールの事例:被害事例

過去には、標的型攻撃メールによりメディアを騒がせた、情報流出事件も起きています。

中でも大きく報道された標的型攻撃メールの被害事例を振り返ってみましょう。

2015年:日本年金機構で個人情報125万件が流出

2015年に発生した、日本年金機構で約125万件の個人情報が流出した事件です。

攻撃者は、「『厚生年金基金制度の見直しについて(試案)』に関する意見」という件名で、一見して実際の業務メールと見分けのつかない文面のメールを送付してきました。

担当職員がメールの添付ファイルを開いた結果、同機構のネットワークがマルウェアに感染し、大量の個人情報が盗まれる事態となりました。

情報流出はメディアでも大きく報道され、標的型攻撃メールの危険性と、セキュリティ意識向上の重要性を認知させた事件です。

2016年:JTBで顧客情報793万件が流出

2016年に発生した、大手旅行代理店JTBでの793万件の顧客情報流出です。

攻撃者は取引先を装ったメールを送り、社員が添付ファイルを開いたことで社内のPCやサーバーがマルウェアに感染し情報を窃取されました。

攻撃メールの送信元アドレスには、実在の航空会社ドメインを偽装しており、メールの文章も自然な内容だったといいます。

この事件も、メディアで大きく報道され、企業で標的型攻撃に対する対策強化が求められるきっかけとなりました。

標的型攻撃メールの見分け方

標的型攻撃メールは、受信者を騙すために巧妙に偽装されています。

見分けるには、下記のような点に注意しましょう。

- 送信元のメールアドレスが心当たりのないドメインではないか

- 送信元のメールアドレスとメールの内容が合っているか

- メールの内容が予期せぬものや、業務状況と合わない内容ではないか

- 文面に普段と異なる不自然な言い回しや文法ミスなどがないか

- 緊急性や重要性を煽って添付ファイルやリンクを開かせようとしていないか

- 書かれているリンク先のURLに不審な点はないか

これらの要素をどのメールでも確認して慎重に対応することが重要です。

標的型攻撃メールの被害が疑われるときの対処法

もしも、標的型攻撃が疑われるメールの添付ファイルやリンクを開いてしまった場合には、どうすれば良いでしょうか。

必ず実施すべき対処法を見ていきましょう。

ネットワークから遮断

まずは、マルウェアに感染した疑いのあるコンピューターのLANケーブルを抜き、速やかに社内ネットワークから遮断しましょう。

これにより、ネットワークを介して他のコンピューターやデバイスに感染が拡大するのを防げます。

モバイルデバイスの場合には、無線LANやBluetoothも無効化し、感染の拡大を最小限に抑えることが重要です。

セキュリティ部門へ報告

マルウェア感染が疑われる場合は、速やかにセキュリティ部門や情報システム部門に報告しましょう。

専門家が対応することで、適切な対策がとられ、被害の拡大を防げます。

また、報告の際には、受信したメールや開いた添付ファイル、クリックしたリンクなどの詳細情報を提供します。

報告が遅れるほど被害が広がる可能性が高まるため、素早い報告が重要です。

パスワードの変更

マルウェアに感染すると、アカウント情報が盗まれるリスクがあるため、すぐにパスワードを変更しましょう。

特に企業内システムやクラウドサービスなど、機密情報が関与するアカウントのパスワードは、速やかに変更することが望ましいでしょう。

また、日頃からパスワードは複雑で独自性のあるものに設定し、異なるサービスで同じパスワードを使わないように注意が必要です。

標的型攻撃メールの被害を防ぐための対策

企業では、標的型攻撃メールの被害を防ぐために、日頃からセキュリティ意識の向上やマルウェア感染への対策をとることが重要です。

標的型攻撃メールへの対策方法を見ていきましょう。

従業員へのセキュリティ教育や訓練の実施

標的型攻撃メールの被害を防ぐためにもっとも重要なのは、不審なメールの添付ファイルやリンクを開かないことです。

そのためには、従業員に対するセキュリティ教育や訓練が不可欠です。

定期的に研修やワークショップを開催し、日頃からセキュリティ意識を高めましょう。

また、模擬攻撃による訓練により、不審メールを見極める力や開いてしまった場合の適切な対処法を身につけることも重要です。

OSやアプリケーションの最新化

もし、標的型攻撃メールの添付ファイルやリンクを開いてしまった場合でも、OSやアプリケーションの最新化により、脆弱性を狙ったマルウェア感染を防げる可能性があります。

OSやアプリケーションのセキュリティパッチでは脆弱性が修正されるため、常に最新の状態に保つことが重要です。

自動アップデート機能を活用したり、IT部門が定期的に更新を確認することで、攻撃の隙を減らせます。

セキュリティ対策ソフトの導入

企業内の端末やサーバーにセキュリティ対策ソフトを導入し、マルウェアから身を守ることも重要です。

アンチウイルスソフトやファイアウォール、インターネットセキュリティソフトなどの導入により、標的型攻撃メールによる被害の拡大を防止できる可能性があります。

セキュリティ対策ソフトは定期的に更新し、最新の脅威に対応できる状態に保ちましょう。

オンラインストレージで標的型攻撃メールの被害を防ごう

標的型攻撃メールは、巧妙に偽装したメールでターゲット企業を狙うサイバー攻撃です。

被害に遭わないためには、システム的なセキュリティ対策に加えて、従業員のセキュリティ意識の向上や訓練が欠かせません。

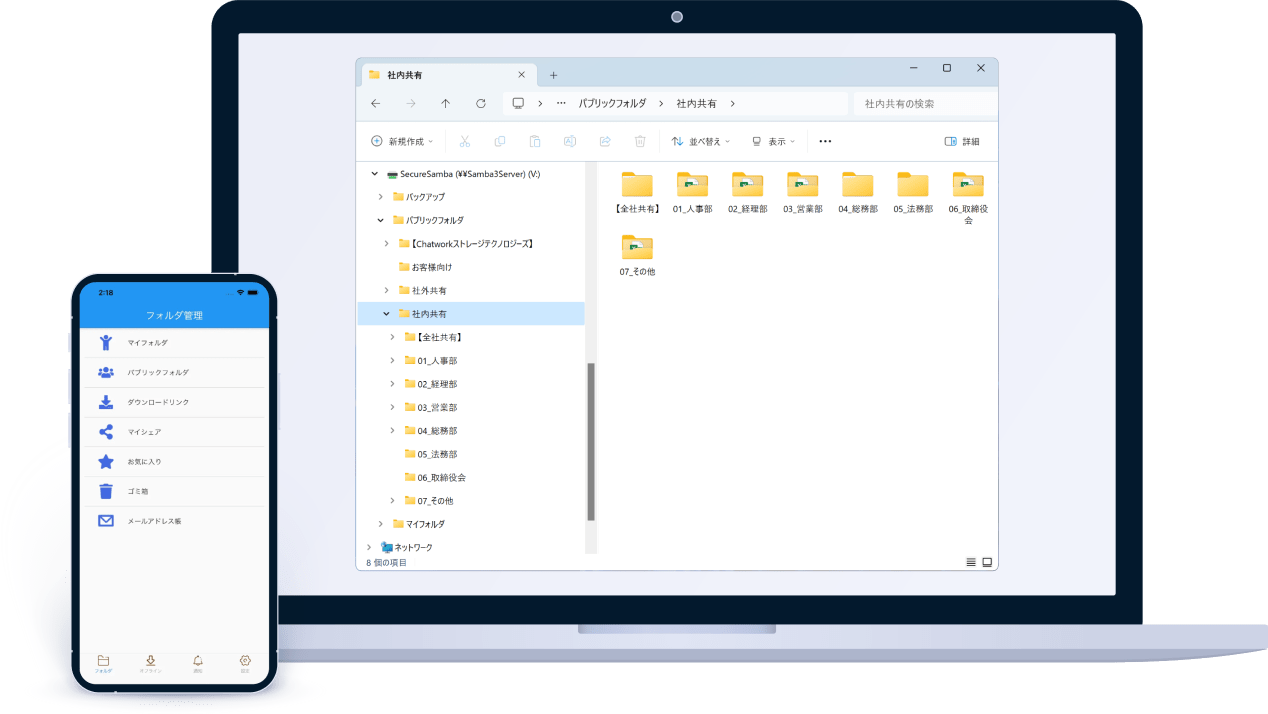

もしマルウェア感染した場合の被害を防ぐには、オンラインストレージの活用も効果的です。

重要なデータをクラウド上に保存することで、社内ネットワークが攻撃を受けた場合でも、データの流出や損失を防げます。

オンラインストレージなら、無料から使えてセキュリティ対策も万全な「セキュアSAMBA」をぜひご検討ください。